GDPR, CCPA, Privacy y el laberinto legal de los sitios web modernos

GDPR, CCPA, Privacy y el laberinto legal de los sitios web modernos

En la actualidad, cualquier persona que administre una página web —desde un pequeño blog personal hasta un ecommerce con miles de visitas— se enfrenta a una pregunta inquietante: ¿estoy cumpliendo con las leyes de privacidad? Y la respuesta, salvo que se cuente con asesoría legal constante y recursos técnicos especializados, suele ser no lo suficiente.…

Suscríbete al Newsletter de SERBice

Obtén acceso exclusivo a las tendencias tecnológicas más recientes.

¡Únete a nuestra comunidad y mantente siempre a la vanguardia!

OPINIÓN

Oops! No hay nada para mostrar aquí!

El Auge de las Amenazas Zero-Day

En el vasto universo de la ciberseguridad, pocas amenazas generan tanta preocupación como las vulnerabilidades de tipo «zero-day». Estas fallas, que se producen en el software sin que los desarrolladores tengan conocimiento previo de su existencia, representan uno de los riesgos más difíciles de mitigar en la seguridad informática. En este artículo exploraremos qué son…

Linux en el Escritorio: ¿Hora de Dar el Salto?

Durante años, Linux ha sido el sistema operativo favorito de desarrolladores, administradores de sistemas y entusiastas de la tecnología. Sin embargo, cuando se trata del usuario común, Windows y MacOS han dominado el mercado de los sistemas operativos para escritorios. La pregunta es: ¿está Linux finalmente listo para el usuario promedio? La respuesta es más…

La Guerra de los SoC

El mundo de la tecnología ha sido testigo de una revolución silenciosa en los últimos años con el avance de los SoC (System-on-Chip). Estos dispositivos, que integran todos los componentes principales de un sistema informático en un único chip, están cambiando el panorama del rendimiento y la eficiencia energética en todo tipo de dispositivos, desde…

Creeper: El Primer Virus Informático

Hoy en día, cuando pensamos en virus informáticos, imaginamos complejos programas maliciosos diseñados para robar datos o paralizar sistemas. Sin embargo, todo comenzó de manera mucho más simple y casi inofensiva. El Creeper, considerado el primer virus informático, apareció a principios de los años 70, marcando el comienzo de una era en la que el…

Intel y AMD: Vulnerabilidades latentes

Las vulnerabilidades en los sistemas informáticos son una preocupación constante tanto para usuarios como para empresas. En 2024, las grandes compañías de procesadores, Intel y AMD, han identificado y abordado varias vulnerabilidades en sus productos. Este artículo te brinda información detallada sobre estas vulnerabilidades y los pasos necesarios para proteger tu PC. La más reciente…

BitLocker: ¿Protección de Datos?

En la era digital actual, la seguridad de los datos es una preocupación primordial para individuos y organizaciones. Con el aumento de las amenazas cibernéticas y la necesidad de proteger información sensible, herramientas como BitLocker se han convertido en esenciales. Este artículo ofrece una visión detallada sobre BitLocker: qué es, quién lo diseñó, su seguridad,…

Qué Son y Para Qué Sirven las NPU

La inteligencia artificial (IA) y el aprendizaje automático han revolucionado numerosos campos de la tecnología, impulsando la demanda de hardware especializado que pueda manejar las complejas tareas asociadas con estas tecnologías. Las Unidades de Procesamiento Neuronal (NPU, por sus siglas en inglés) han surgido como una solución eficiente y poderosa para satisfacer estas necesidades. Este…

World Cyber Games: Una Visión Completa

Los World Cyber Games (WCG) son uno de los eventos de esports más icónicos, a menudo llamados los «Juegos Olímpicos de los Esports» debido a su prestigio internacional y su estructura que imita a los Juegos Olímpicos. Los primeros WCG se celebraron en el año 2000 en Corea del Sur, con Samsung y Microsoft como…

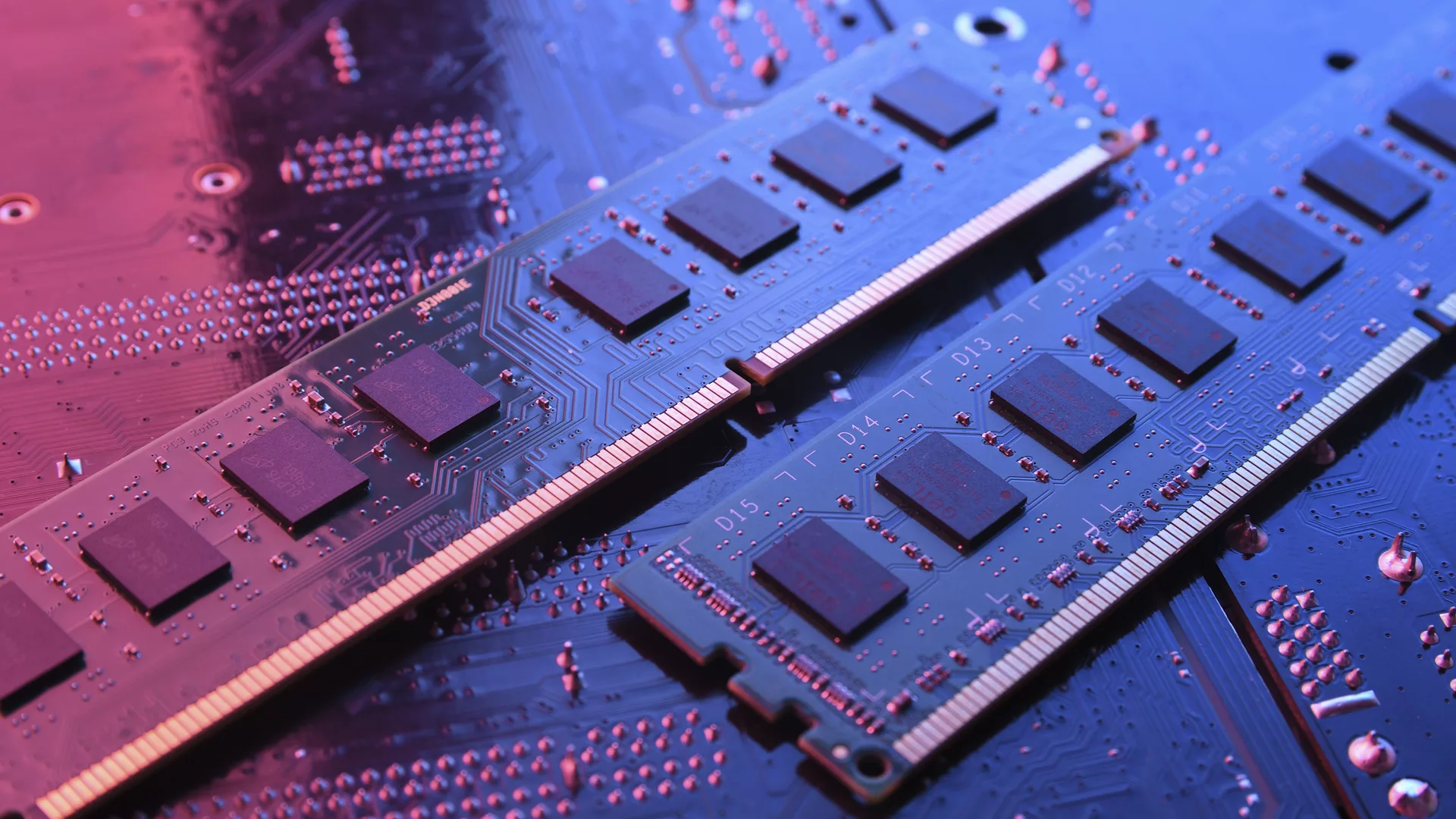

La Evolución de la Memoria RAM DDR

La memoria de acceso aleatorio (RAM) es un componente esencial en cualquier computadora, responsable de almacenar datos temporales que el procesador necesita acceder rápidamente. Desde la introducción de la DDR (Double Data Rate) en el año 2000, ha habido una evolución constante en la tecnología de la memoria RAM, culminando con la reciente DDR5. Este…

Vulnerabilidad en Firmware UEFI Phoenix: Afecta a Intel desde la 6ª Gen

Una nueva y preocupante vulnerabilidad ha sido descubierta en los firmware UEFI de Phoenix SecureCore, que afecta a una vasta gama de CPU Intel, desde la 6ª hasta la 14ª generación. Esta vulnerabilidad, denominada UEFICANHAZBUFFEROVERFLOW y registrada bajo el CVE-2024-0762, ha sido evaluada con una puntuación de gravedad de 7,5 sobre 10. La empresa Eclypsium,…