Durante décadas, la criptografía ha sido la columna vertebral de la seguridad digital. Protocolos como RSA, ECC o AES han protegido nuestras comunicaciones, identidades digitales, transacciones bancarias y secretos industriales. Pero una nueva amenaza se avecina: las computadoras cuánticas. Su promesa de resolver problemas actualmente intratables también amenaza con desmantelar los cimientos de la criptografía moderna. En este artículo exploramos el desafío que representan, las soluciones que se están gestando y el futuro que podría redefinir la seguridad digital.

El problema: La amenaza cuántica

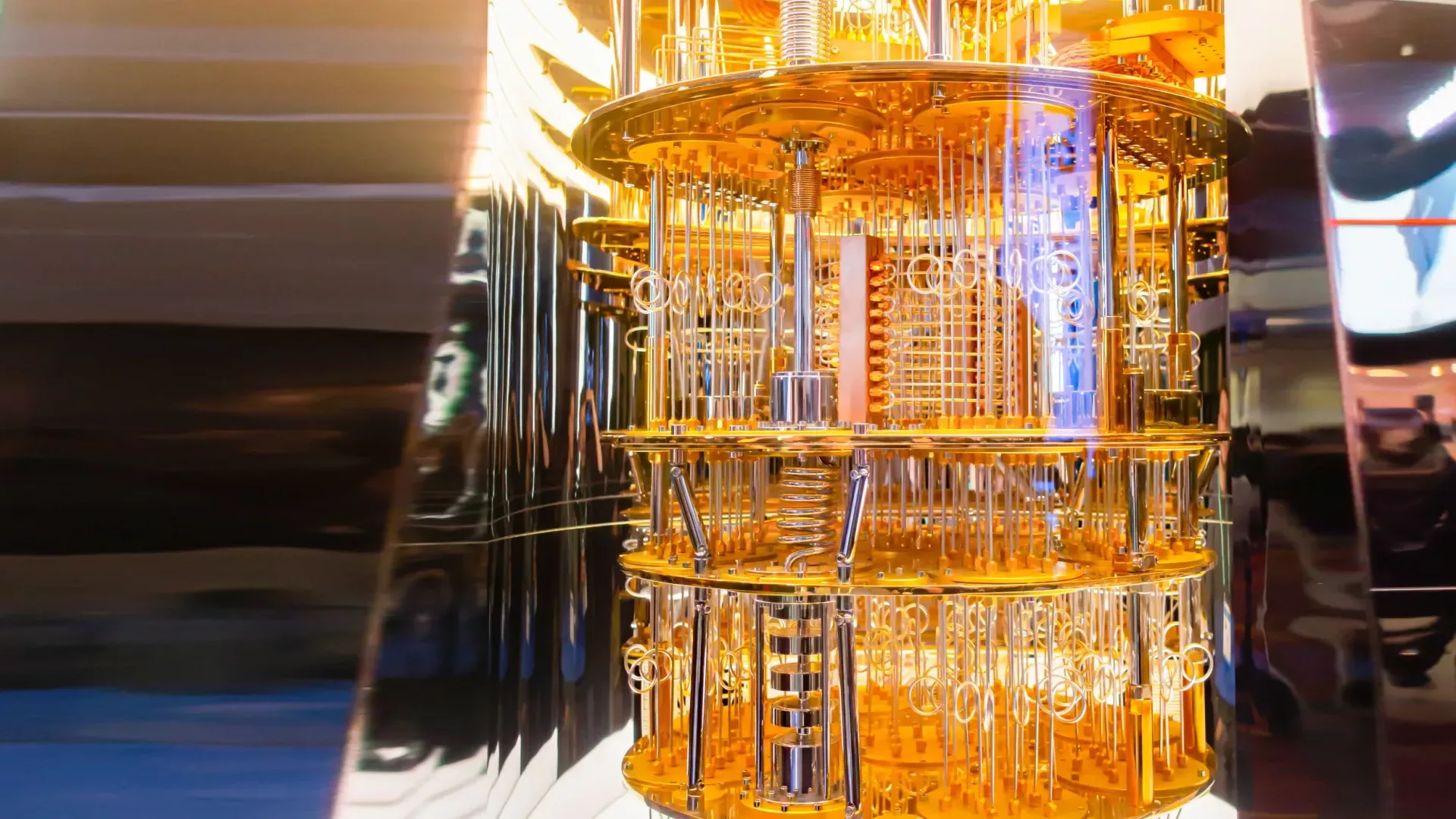

La computación cuántica introduce un nuevo paradigma. Aprovechando principios como la superposición y el entrelazamiento, promete un poder de procesamiento que supera por mucho al de cualquier supercomputadora clásica. Para la criptografía, esto representa un problema concreto: algoritmos como RSA y ECC se basan en la dificultad computacional de ciertos problemas matemáticos, como la factorización de grandes números primos o el logaritmo discreto. Un algoritmo cuántico, como el de Shor, puede resolver estos problemas exponencialmente más rápido.

Esto implica que una computadora cuántica lo suficientemente potente podría romper la mayor parte de la criptografía asimétrica actual. La criptografía simétrica (como AES), aunque más resistente, también se ve afectada: el algoritmo de Grover permite acelerar ataques por fuerza bruta, aunque no de forma tan drástica.

Aunque la amenaza cuántica representa un nuevo tipo de desafío, la historia de la criptografía moderna está plagada de casos en los que algoritmos supuestamente seguros terminaron siendo vulnerables. Uno de los ejemplos más emblemáticos es MD5, una función hash muy popular en los años 90, que fue gradualmente desaconsejada tras la aparición de colisiones prácticas —es decir, dos entradas distintas que generan el mismo hash—. En 2004, se logró una colisión real, y desde entonces MD5 ha sido considerado inseguro para firmar digitalmente o verificar integridad. Algo similar ocurrió con SHA-1, cuya debilidad se confirmó públicamente en 2017 con el ataque SHAttered, desarrollado por Google y el instituto CWI de Ámsterdam. En el campo de la criptografía simétrica, algoritmos como DES fueron reemplazados por AES luego de que su longitud de clave de 56 bits se volviera trivial de romper mediante ataques por fuerza bruta con hardware moderno. Incluso sistemas más recientes como RC4 (utilizado durante años en SSL/TLS) terminaron siendo descartados por vulnerabilidades que permitían descifrar tráfico cifrado. Esta sucesión de quiebres progresivos demuestra que ningún esquema criptográfico es invulnerable para siempre y que anticiparse es parte esencial de la seguridad: la computación cuántica no hace más que acelerar esa urgencia.

La respuesta: criptografía post-cuántica

Ante esta amenaza, surge la necesidad de algoritmos seguros frente a ataques cuánticos. La criptografía post-cuántica (PQC, por sus siglas en inglés) busca justamente eso: sistemas criptográficos que puedan ejecutarse en computadoras clásicas, pero que resistan incluso el poder de las computadoras cuánticas.

En 2016, el Instituto Nacional de Estándares y Tecnología (NIST) de EE.UU. inició una competencia internacional para seleccionar nuevos estándares criptográficos post-cuánticos. A mediados de 2022, anunció los primeros cuatro algoritmos seleccionados para su estandarización:

- CRYSTALS-Kyber: para cifrado de clave pública (intercambio de claves).

- CRYSTALS-Dilithium, FALCON y SPHINCS+: para firmas digitales.

Cada uno con distintas propiedades de seguridad, eficiencia y tamaños de clave.

Tecnologías subyacentes:

Los algoritmos post-cuánticos se basan en problemas matemáticos que se consideran resistentes a ataques cuánticos, tales como:

- Redes euclideanas (lattice-based): actualmente las más prometedoras, empleadas en Kyber y Dilithium.

- Códigos correctores de errores: como en los esquemas basados en McEliece.

- Multivariables: funciones polinómicas no lineales.

- Hash-based: como SPHINCS+, que basa su seguridad en funciones hash.

- Supersingular isogeny: prometedora pero descartada tras descubrirse vulnerabilidades.

Impacto y adopción

Aunque las computadoras cuánticas capaces de romper RSA a gran escala aún no existen, la transición hacia algoritmos post-cuánticos debe empezar ahora. Esto se debe a la amenaza conocida como store now, decrypt later: actores maliciosos pueden interceptar y almacenar datos cifrados hoy, para descifrarlos en el futuro cuando la tecnología cuántica lo permita.

Empresas como Google, Cloudflare, IBM, Microsoft y Amazon ya están probando integraciones experimentales de algoritmos post-cuánticos en sus sistemas. Google, por ejemplo, probó la integración de Kyber en Chrome y TLS, mientras que Cloudflare mantiene una guía activa sobre su uso en conexiones seguras.

La NSA, por su parte, ha emitido directrices que obligan a agencias gubernamentales a migrar hacia criptografía post-cuántica en los próximos años.

Retos pendientes:

- Compatibilidad: los nuevos algoritmos deben integrarse sin romper infraestructuras existentes.

- Tamaño de claves y velocidad: algunos algoritmos post-cuánticos son menos eficientes o requieren claves mucho más grandes.

- Auditoría y confianza: necesitan años de revisión y análisis crítico para ganar la misma confianza que RSA o ECC.

- Educación y capacitación: el cambio requiere que ingenieros, administradores de sistemas y especialistas en seguridad aprendan nuevas herramientas y amenazas.

La criptografía post-cuántica no es opcional: es inevitable. Si bien las computadoras cuánticas capaces de romper los sistemas actuales aún están en desarrollo, la preparación debe comenzar ahora. Adoptar estos nuevos estándares no es solo una cuestión de anticipación técnica, sino de garantizar que el pilar fundamental de la seguridad digital no se derrumbe ante una revolución tecnológica anunciada.